티스토리 뷰

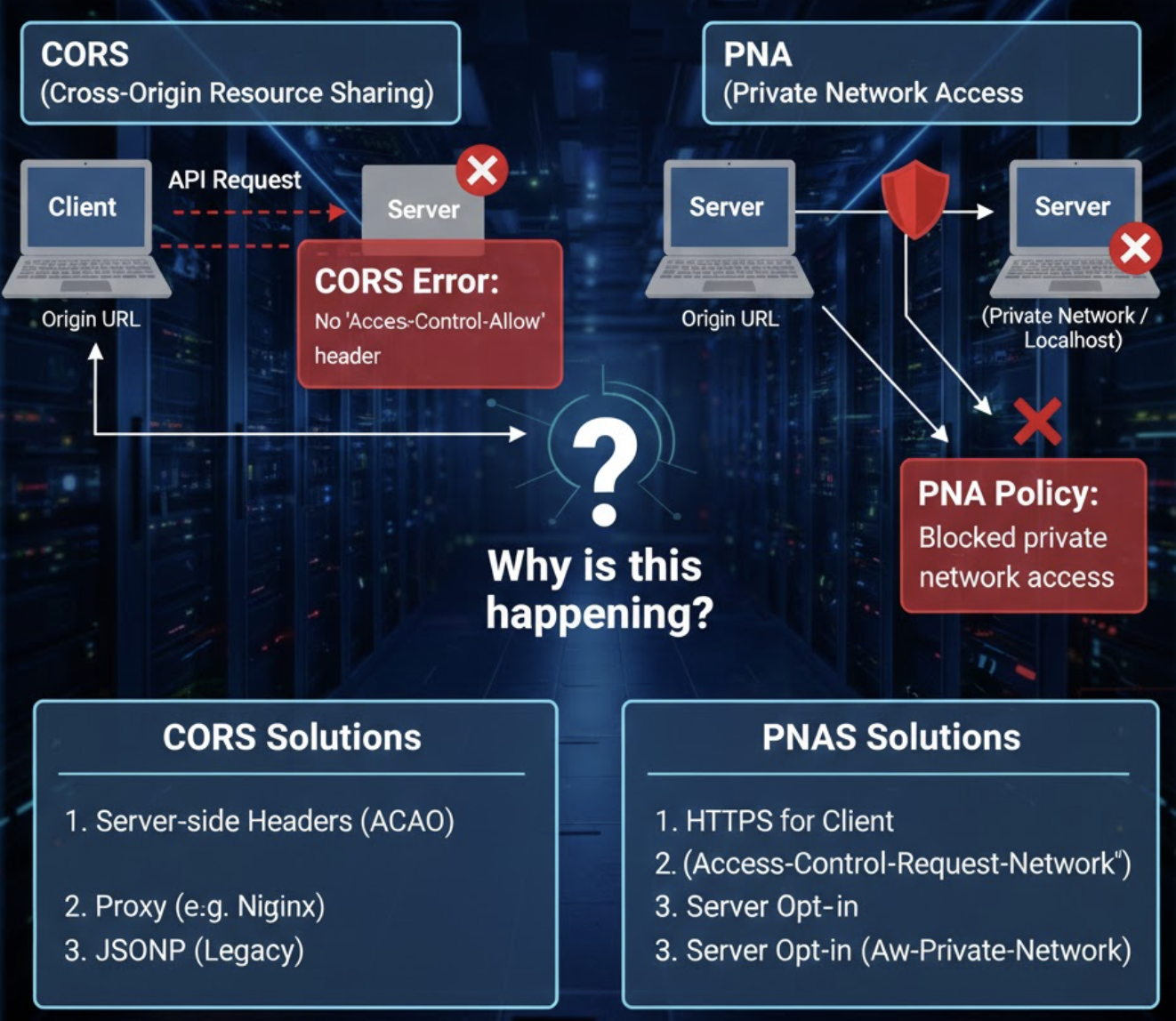

안녕하세요, 웹 개발의 최전선에서 고군분투하는 모든 개발자 여러분! 오늘도 수많은 코드와 씨름하며 서비스를 고도화하고 계시겠죠? 하지만 웹 개발 여정에서 예상치 못한 복병을 만나 발목이 잡히는 순간들이 있습니다. 그중 가장 흔하고도 골치 아픈 문제가 바로 CORS(Cross-Origin Resource Sharing) 오류와 최근 더욱 중요성이 부각되고 있는 PNA(Private Network Access) 정책 오류입니다.

이 두 가지 보안 정책은 웹 서비스의 안정성과 사용자 보호를 위해 필수적이지만, 때로는 개발자에게 깊은 한숨을 유발하기도 합니다. "분명 어제까지 잘 됐는데, 갑자기 CORS 오류가…", "로컬에서는 문제없는데, 배포하니 PNA 권한 에러가 뜨네요!" 와 같은 상황을 겪어보셨다면, 이 글이 여러분의 해답이 될 것입니다.

이 가이드에서는 웹 개발 기초 지식이 있는 분들부터 프론트엔드, 백엔드 개발자, 그리고 웹 서비스 운영 중 CORS 또는 PNA 관련 문제를 겪는 모든 기술 담당자분들이 실제 문제 해결에 필요한 전문 지식까지 얻어가실 수 있도록 쉽고 명확하게 설명합니다. 웹 보안의 두 가지 거대한 난관인 CORS와 PNA를 명확히 이해하고, 실용적인 해결책을 통해 여러분의 웹 서비스를 더욱 견고하게 만들어갈 준비가 되셨나요? 그럼 지금부터 그 여정을 함께 떠나보겠습니다.

웹 보안의 핵심: PNA와 CORS, 왜 개발자가 알아야 할까?

웹은 방대하고 열려 있는 공간입니다. 하지만 이 개방성은 동시에 수많은 보안 위협에 노출될 수 있다는 의미이기도 합니다. 웹 브라우저는 사용자의 안전을 위해 다양한 보안 메커니즘을 내장하고 있으며, 그중 개발자들이 가장 빈번하게 마주치는 것이 바로 CORS(Cross-Origin Resource Sharing)와 PNA(Private Network Access) 정책입니다. 이 두 가지를 이해하는 것은 안정적이고 견고한 웹 애플리케이션을 구축하는 데 필수적입니다.

1. CORS: 다른 출처 간 자원 공유를 위한 안전장치

웹 브라우저의 가장 기본적인 보안 정책 중 하나는 동일 출처 정책(Same-Origin Policy)입니다. 이 정책은 "웹 페이지는 자신과 동일한 출처(Origin)에서 로드된 리소스에만 접근할 수 있다"는 원칙을 가지고 있습니다. 여기서 '출처'란 프로토콜(http, https), 호스트(도메인), 포트 번호가 모두 일치하는 것을 의미합니다. 예를 들어, https://example.com:8080과 https://api.example.com:8080은 호스트가 다르므로 다른 출처로 간주됩니다.

이 정책이 없다면 악의적인 웹사이트(evil.com)가 여러분이 로그인한 은행 웹사이트(bank.com)의 정보를 마음대로 가져가거나 조작하는 일이 가능해질 것입니다. 이는 상상만 해도 끔찍한 시나리오입니다.

하지만 현대 웹 애플리케이션은 종종 다른 출처의 리소스에 접근해야 합니다. 예를 들어, 프론트엔드 애플리케이션(frontend.com)이 백엔드 API 서버(api.backend.com)에 데이터를 요청하거나, 외부 CDN에서 라이브러리를 로드하는 경우 등입니다. 이럴 때 동일 출처 정책은 유연성이 떨어지는 문제가 발생합니다.

이러한 필요성 때문에 등장한 것이 바로 CORS입니다. CORS는 "다른 출처의 리소스라도 특정 조건을 만족하면 접근을 허용하겠다"는 정책입니다. 마치 해외여행을 갈 때 여권과 비자가 필요한 것과 같습니다. 비자(CORS 헤더)가 없으면 입국(자원 접근)이 거부되지만, 유효한 비자가 있다면 안전하게 입국할 수 있습니다. 크롬 CORS 오류나 CORS policy 해결과 같은 문제 메시지를 접했을 때, 우리는 이 비자를 올바르게 발급하고 있는지 확인해야 하는 것입니다. 서버가 클라이언트의 요청에 Access-Control-Allow-Origin과 같은 특정 헤더를 포함하여 응답하면, 브라우저는 이 응답을 확인하고 자원 접근을 허용합니다. 만약 이 헤더가 없거나 일치하지 않으면, 브라우저는 보안상의 이유로 요청을 차단하게 되고, 이것이 바로 웹 개발 CORS 문제의 시작이 됩니다. 개발자로서 CORS 해결을 위해서는 이 정책의 작동 방식을 정확히 이해하는 것이 첫걸음입니다.

2. PNA: 프라이빗 네트워크 접근 권한 보호의 최전선

PNA(Private Network Access) 정책은 비교적 최근에 강화된 웹 보안 메커니즘으로, 특히 크롬 브라우저 환경에서 그 중요성이 커지고 있습니다. PNA는 인터넷상의 공개된 웹사이트(Public Network Context)가 사용자 개인의 로컬 네트워크(Private Network) 자원에 접근하는 것을 엄격하게 제한하는 정책입니다.

여러분은 아마 http://localhost:3000이나 http://192.168.0.1과 같은 주소로 로컬 개발 서버나 공유기 관리 페이지에 접근해 본 경험이 있을 것입니다. 이러한 주소들은 외부 인터넷망과 직접 연결되지 않은 '프라이빗 네트워크' 내의 자원들입니다.

PNA 정책이 도입된 주된 배경은 CSRF(Cross-Site Request Forgery) 공격과 같은 보안 위협으로부터 사용자의 내부 네트워크 자원을 보호하기 위함입니다. 악의적인 웹사이트가 여러분의 브라우저를 통해 몰래 로컬 네트워크에 있는 장치(예: 라우터, 스마트홈 기기, 로컬 서버)에 요청을 보내 설정값을 변경하거나 중요한 정보를 빼돌리려 할 수 있습니다. 상상해 보세요, 외부 웹사이트에 접속했는데 여러분의 공유기 비밀번호가 몰래 변경되거나, 스마트홈 기기가 원격으로 조작될 수 있다면 얼마나 위험할까요?

PNA는 이러한 잠재적 위협을 차단하기 위해, 공개된 웹사이트가 프라이빗 네트워크의 자원에 접근하려면 해당 리소스 서버의 명시적인 동의를 얻도록 강제합니다. 이는 Private Network Access 란 무엇인지, 그리고 왜 프라이빗 네트워크 접근 권한이 중요하게 다뤄지는지를 설명하는 핵심적인 이유입니다.

이 정책은 공개된 웹사이트(Public Network Context)가 HTTPS 환경일 때 적용되며, 프라이빗 네트워크의 서버는 클라이언트의 Preflight Request에 Access-Control-Allow-Private-Network: true 헤더로 응답해야만 접근이 허용됩니다. 단, http://localhost와 http://127.0.0.1과 같은 로컬 주소로의 접근은 예외적으로 클라이언트가 HTTPS일 경우 HTTP 리소스에도 PNA 정책이 적용될 수 있으나, 그 외의 프라이빗 IP 주소로의 접근은 리소스 서버도 HTTPS여야 안전합니다.

만약 서버가 Access-Control-Allow-Private-Network: true 헤더를 포함하지 않거나, Preflight Request 자체를 처리하지 못하면 브라우저는 실제 요청을 차단하고 크롬 PNA 권한 설정이 필요하다는 오류 메시지를 발생시킵니다.

CORS와 PNA는 모두 웹 보안을 강화하고 사용자를 보호하기 위한 중요한 방어선입니다. 개발자로서 우리는 이 두 정책의 목적과 작동 방식을 정확히 이해하고, 개발 과정에서 발생할 수 있는 문제를 사전에 방지하거나 효과적으로 해결할 수 있는 능력을 갖춰야 합니다. 다음 섹션부터는 이 두 가지 난관을 하나씩 깊이 파고들어, 실질적인 해결 전략을 모색해 보겠습니다.

CORS 완벽 해부: 발생 원인 분석 및 실전 해결 전략

CORS(Cross-Origin Resource Sharing) 오류는 웹 개발자들이 가장 흔하게 마주치고, 때로는 가장 좌절하게 만드는 문제 중 하나입니다. 하지만 그 원리를 정확히 이해하고 나면, CORS policy 해결은 더 이상 미지의 영역이 아닙니다. 이 섹션에서는 CORS의 작동 원리를 깊이 파고들고, 다양한 환경에서 크롬 CORS 오류를 해결하기 위한 실용적인 전략을 제시합니다.

1. CORS 작동 원리 심층 분석: Preflight Request의 중요성

CORS는 단순히 Access-Control-Allow-Origin 헤더 하나로 모든 것이 해결되는 문제가 아닙니다. 브라우저가 다른 출처의 리소스에 접근할 때, 요청의 복잡성에 따라 두 가지 방식으로 작동합니다.

- Simple Request (단순 요청): 특정 조건을 만족하는 요청 (GET, HEAD, POST 메서드만 사용, 특정 헤더만 사용 등)은 브라우저가 바로 서버로 요청을 보냅니다. 그리고 서버가 응답과 함께

Access-Control-Allow-Origin헤더를 보내면 브라우저가 이를 확인하여 요청을 성공 처리합니다. 이 경우 서버는Access-Control-Allow-Origin헤더를 응답에 포함해야 합니다. - Preflight Request (사전 요청): Simple Request 조건을 만족하지 않는 요청 (PUT, DELETE와 같은 비단순 HTTP 메서드, 사용자 정의 헤더 사용 등)은 브라우저가 실제 요청을 보내기 전에 OPTIONS 메서드를 사용하여 서버에 사전 요청을 보냅니다. 이것이 바로

CORS preflight request입니다. - Preflight Request는 브라우저가 서버에게 "나 이런 종류의 요청을 보내려 하는데, 허용해 줄래?"라고 미리 물어보는 과정입니다. 서버는 이 OPTIONS 요청에 대해 어떤 HTTP 메서드, 어떤 헤더, 어떤 출처를 허용할 것인지 등의 정보를

Access-Control-Allow-Methods,Access-Control-Allow-Headers,Access-Control-Allow-Origin헤더에 담아 응답합니다. 만약 서버가 허용한다고 응답하면, 브라우저는 그제야 실제 요청(GET, POST 등)을 보냅니다. 사전 요청에서 거부되면 실제 요청은 보내지지도 않고크롬 CORS 오류메시지가 발생합니다.

이 Preflight Request의 작동 방식을 이해하는 것이 웹 개발 CORS 문제 해결의 핵심입니다. 특히 백엔드 서버는 OPTIONS 메서드에 대한 처리를 제대로 해주지 않으면 Preflight Request 단계에서부터 요청이 막혀버릴 수 있습니다.

2. 흔히 접하는 CORS 오류 메시지 분석

CORS 오류 발생 시 흔히 볼 수 있는 메시지는 다음과 같습니다.

Access to XMLHttpRequest at 'https://api.example.com/data' from origin 'https://client.example.com' has been blocked by CORS policy: No 'Access-Control-Allow-Origin' header is present on the requested resource.- 이 메시지는

https://client.example.com에서https://api.example.com으로 리소스를 요청했지만,api.example.com서버가 응답 헤더에Access-Control-Allow-Origin을 포함하지 않았거나, 포함했더라도client.example.com과 일치하지 않기 때문에 발생합니다.

- 이 메시지는

Access to XMLHttpRequest at '...' from origin '...' has been blocked by CORS policy: Response to preflight request doesn't pass access control check: No 'Access-Control-Allow-Origin' header is present on the requested resource.- 이 메시지는 Preflight Request 단계에서 발생한 오류입니다. 브라우저가 OPTIONS 요청을 보냈지만, 서버가 그에 대한 응답으로

Access-Control-Allow-Origin헤더를 포함하지 않아 사전 요청이 실패했음을 의미합니다. 즉, 실제 요청(GET/POST 등)은 시도조차 되지 않았다는 뜻입니다.

- 이 메시지는 Preflight Request 단계에서 발생한 오류입니다. 브라우저가 OPTIONS 요청을 보냈지만, 서버가 그에 대한 응답으로

3. 실전 해결 전략: 서버 및 클라이언트 측 설정

개발자 CORS 해결을 위한 전략은 크게 서버 측과 클라이언트 측으로 나눌 수 있습니다.

3.1. 서버 측 해결 전략

가장 근본적인 해결책은 리소스를 제공하는 서버에서 CORS 정책을 올바르게 설정하는 것입니다.

A. Node.js (Express)

Express 프레임워크를 사용한다면 cors 미들웨어를 사용하는 것이 가장 일반적입니다.

// app.js (Node.js Express 예시)

const express = require('express');

const cors = require('cors'); // cors 미들웨어 불러오기

const app = express();

const port = 3000;

// 1. 모든 Origin 허용 (개발 환경에서만 권장, 실제 서비스에서는 위험)

// app.use(cors());

// 2. 특정 Origin만 허용 (운영 환경에서 권장)

const corsOptions = {

origin: ['https://client.example.com', 'http://localhost:8080'], // 허용할 Origin 목록

methods: ['GET', 'POST', 'PUT', 'DELETE', 'OPTIONS'], // 허용할 HTTP 메서드

allowedHeaders: ['Content-Type', 'Authorization'], // 허용할 요청 헤더

credentials: true, // 자격 증명(쿠키, HTTP 인증 등) 허용 여부

optionsSuccessStatus: 200 // Preflight 요청 성공 응답 코드

};

app.use(cors(corsOptions));

// Preflight Request 처리는 'cors' 미들웨어가 'app.use(cors(corsOptions))' 선언 시 자동으로 처리합니다.

// 특별한 경우가 아니라면 직접 'app.options'를 설정할 필요는 없습니다.

app.get('/api/data', (req, res) => {

res.json({ message: 'Hello from API!' });

});

app.listen(port, () => {

console.log(`Server listening at http://localhost:${port}`);

});설명: cors 미들웨어는 Access-Control-Allow-Origin, Access-Control-Allow-Methods, Access-Control-Allow-Headers 등 필요한 모든 CORS 관련 응답 헤더를 자동으로 추가해 줍니다. 특히 credentials: true는 Access-Control-Allow-Origin이 *가 아닌 특정 Origin으로 설정되어야만 유효합니다.

B. Spring Boot

Spring Boot에서는 @CrossOrigin 어노테이션을 사용하거나 WebMvcConfigurer를 구현하여 전역 설정을 할 수 있습니다.

// Spring Boot 예시 (컨트롤러 수준)

import org.springframework.web.bind.annotation.CrossOrigin;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RequestMethod;

import org.springframework.web.bind.annotation.RestController;

@RestController

@CrossOrigin(origins = {"https://client.example.com", "http://localhost:8080"}, methods = {RequestMethod.GET, RequestMethod.POST, RequestMethod.PUT, RequestMethod.DELETE, RequestMethod.OPTIONS}, allowedHeaders = {"Content-Type", "Authorization"}, allowCredentials = "true")

public class MyController {

@GetMapping("/api/data")

public String getData() {

return "Hello from Spring Boot API!";

}

}// Spring Boot 예시 (전역 설정)

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.CorsRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

@Configuration

public class WebConfig implements WebMvcConfigurer {

@Override

public void addCorsMappings(CorsRegistry registry) {

registry.addMapping("/**") // 모든 경로에 대해

.allowedOrigins("https://client.example.com", "http://localhost:8080") // 허용할 Origin

.allowedMethods("GET", "POST", "PUT", "DELETE", "OPTIONS") // 허용할 HTTP 메서드

.allowedHeaders("Content-Type", "Authorization") // 허용할 요청 헤더

.allowCredentials(true) // 자격 증명 허용 여부

.maxAge(3600); // Preflight 요청 결과를 캐싱할 시간 (초)

}

}설명: @CrossOrigin은 특정 컨트롤러나 메서드에 CORS 설정을 적용할 수 있게 해주며, WebMvcConfigurer를 사용하면 애플리케이션 전체에 대한 CORS 정책을 중앙에서 관리할 수 있습니다. maxAge는 Preflight Request 결과를 브라우저가 캐시할 시간을 지정하여, 반복적인 Preflight 요청으로 인한 성능 저하를 방지합니다.

C. Nginx (리버스 프록시)

Nginx를 사용하여 백엔드 서버 앞에 리버스 프록시를 두는 경우, Nginx에서 CORS 헤더를 설정할 수 있습니다. 이는 백엔드 애플리케이션을 수정하기 어렵거나 여러 백엔드에 대한 CORS 정책을 한곳에서 관리하고 싶을 때 유용합니다. Nginx CORS PNA 설정은 여기에 포함될 수 있습니다.

# Nginx 설정 예시

server {

listen 80;

server_name api.example.com;

location / {

# Preflight 요청에 대한 처리

if ($request_method = 'OPTIONS') {

add_header 'Access-Control-Allow-Origin' 'https://client.example.com';

add_header 'Access-Control-Allow-Methods' 'GET, POST, PUT, DELETE, OPTIONS';

add_header 'Access-Control-Allow-Headers' 'Content-Type, Authorization';

add_header 'Access-Control-Allow-Credentials' 'true';

add_header 'Access-Control-Max-Age' 1728000;

add_header 'Content-Type' 'text/plain charset=UTF-8';

add_header 'Content-Length' 0;

return 204; # No Content

}

# 실제 요청에 대한 처리

add_header 'Access-Control-Allow-Origin' 'https://client.example.com';

add_header 'Access-Control-Allow-Methods' 'GET, POST, PUT, DELETE, OPTIONS';

add_header 'Access-Control-Allow-Headers' 'Content-Type, Authorization';

add_header 'Access-Control-Allow-Credentials' 'true';

proxy_pass http://backend_server:8080; # 실제 백엔드 서버 주소

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}설명: Nginx에서 if ($request_method = 'OPTIONS') 블록을 사용하여 Preflight 요청을 먼저 처리하고, return 204로 응답합니다. 실제 요청에 대해서는 그 아래 add_header 지시어로 CORS 헤더를 추가합니다. proxy_pass를 통해 실제 백엔드 서버로 요청을 전달합니다. add_header는 서버 응답에 헤더를 추가하는 지시어입니다.

3.2. 클라이언트 측 해결 전략 (주로 개발 환경)

CORS 프록시 설정은 주로 개발 환경에서 크롬 CORS 오류를 우회하기 위해 사용됩니다. 운영 환경에서는 서버 측에서 직접 CORS를 설정하는 것이 가장 바람직합니다.

A. Webpack Dev Server 프록시 설정

React, Vue, Angular 등 SPA(Single Page Application) 개발 시 webpack-dev-server를 사용한다면, proxy 설정을 통해 클라이언트가 보내는 요청을 개발 서버에서 백엔드 API로 대신 전달하게 할 수 있습니다.

// webpack.config.js (예시)

module.exports = {

// ...

devServer: {

port: 3000,

proxy: {

'/api': { // 클라이언트에서 '/api' 경로로 시작하는 요청은

target: 'http://localhost:8080', // 이 주소의 백엔드 서버로 전달

changeOrigin: true, // 대상 서버의 Origin을 변경하여 백엔드 서버가 클라이언트처럼 보이게 함

// secure: false, // HTTPS 백엔드 서버를 사용하는 경우 SSL 인증서 유효성 검사를 무시할 수 있음 (개발 환경에서만)

},

},

},

// ...

};설명: 클라이언트 애플리케이션은 http://localhost:3000/api/data로 요청을 보내지만, webpack-dev-server가 이 요청을 가로채 http://localhost:8080/api/data로 대신 전달합니다. 이 경우 클라이언트와 프록시 서버(webpack-dev-server)는 동일 출처이므로 CORS 문제가 발생하지 않습니다. 그리고 프록시 서버는 백엔드 서버와 통신할 때 브라우저의 동일 출처 정책 제약을 받지 않으므로, 백엔드 서버가 CORS 헤더를 보내지 않아도 됩니다.

CORS는 웹의 보안을 지키는 중요한 방어벽입니다. Access-Control-Allow-Origin 헤더를 *로 설정하여 모든 Origin을 허용하는 것은 개발 편의를 위해 사용될 수 있지만, 보안상 매우 취약하므로 운영 환경에서는 절대 권장되지 않습니다. 반드시 필요한 Origin만 명시적으로 허용하여 CORS policy 해결과 보안을 동시에 만족하는 것이 중요합니다. 다음 섹션에서는 PNA 정책에 대해 심층적으로 알아보겠습니다.

PNA 권한 심층 이해: 프라이빗 네트워크 접근 제어와 해결책

CORS가 다른 도메인 간의 자원 공유를 통제하는 보안 정책이라면, PNA(Private Network Access)는 공개된 웹사이트(Public Network Context)가 사용자의 프라이빗 네트워크(Private Network) 자원에 접근하는 것을 제어하는 강력한 보안 정책입니다. Private Network Access 란 무엇이며, 왜 크롬 PNA 해결이 웹 개발의 새로운 과제로 떠오르고 있는지, 그리고 이에 대한 프라이빗 네트워크 접근 권한 설정 방법을 심층적으로 다루겠습니다.

1. PNA 정책 도입 배경 및 작동 방식

PNA 정책은 CSRF(Cross-Site Request Forgery) 공격의 한 형태인 DNS 리바인딩(DNS Rebinding) 공격으로부터 사용자 내부 네트워크를 보호하기 위해 도입되었습니다. 악의적인 웹사이트가 DNS 리바인딩과 같은 기술을 사용하여, 마치 합법적인 외부 웹사이트인 것처럼 위장하면서도 실제로는 사용자 로컬 네트워크의 자원(라우터, IoT 기기, 로컬 서버 등)에 접근하여 설정을 변경하거나 데이터를 탈취하려 할 수 있습니다.

예를 들어, evil.com이라는 웹사이트가 http://192.168.1.1/admin과 같은 로컬 라우터 관리 페이지에 요청을 보내 비밀번호를 변경하거나 설정을 조작하는 것을 상상해 보세요. 이는 사용자에게 매우 치명적인 위협이 될 수 있습니다. PNA는 이러한 공격 경로를 사전에 차단하고자 합니다.

PNA 정책의 핵심 작동 방식은 다음과 같습니다.

- Secure Context(보안 컨텍스트) 필수:

PNA 정책의 적용을 받으려면 요청을 시작하는 클라이언트 측 웹사이트가 반드시 HTTPS 환경(보안 컨텍스트)에서 제공되어야 합니다. 클라이언트가 HTTP 환경의 웹사이트일 경우 프라이빗 네트워크 자원에 접근할 수 없습니다. 단,http://localhost나http://127.0.0.1과 같은 로컬 주소는 예외적으로 보안 컨텍스트로 간주될 수 있으므로, HTTPS 클라이언트가 이러한 HTTP 로컬 리소스에 접근할 때는 PNA 정책의 Preflight 요청을 통해 명시적 허용이 필요합니다. 그 외의 프라이빗 IP 주소로의 접근은 리소스 서버 또한 HTTPS여야 안전합니다. - Preflight Request:

- 공개된 웹사이트(HTTPS)에서 프라이빗 네트워크 자원(HTTP 또는 HTTPS)으로 요청을 보내려 할 때, 브라우저는 실제 요청을 보내기 전에 OPTIONS 메서드로 사전 요청을 보냅니다.

- 이 사전 요청에는

Access-Control-Request-Private-Network: true라는 특별한 헤더가 포함됩니다. 브라우저가 이 헤더를 통해 "내가 지금 프라이빗 네트워크 자원에 접근하려고 해"라고 서버에게 알려주는 것입니다. - 프라이빗 네트워크의 서버는 이 OPTIONS 요청을 받으면, 요청을 허용할 것인지 결정하여 응답 헤더에

Access-Control-Allow-Private-Network: true를 포함하여 브라우저에 보냅니다. - 브라우저는 이 응답 헤더를 확인하여, 서버가 명시적으로 프라이빗 네트워크 접근을 허용했음을 확인한 후, 그제야 실제 요청(GET, POST 등)을 보냅니다.

Access-Control-Allow-Private-Network: true헤더를 포함하지 않거나, Preflight Request 자체를 처리하지 못하면 브라우저는 실제 요청을 차단하고크롬 PNA 권한 설정이 필요하다는 오류 메시지를 발생시킵니다.

2. PNA 오류 진단 및 디버깅 (크롬 PNA 디버깅)

PNA 정책 위반 시 크롬 개발자 도구의 콘솔에는 다음과 유사한 오류 메시지가 표시됩니다.

[CORS] Request to private network IP address "192.168.1.1" was blocked because the request's initiator is a public IP address. The request must be initiated from a private network IP address.Access to XMLHttpRequest at 'http://localhost:8080/api/data' from origin 'https://my-public-app.com' has been blocked by CORS policy: The request client is not a secure context and the resource is in a private network.(이 경우 클라이언트가 HTTPS가 아닌 HTTP에서 요청했을 때 발생)

가장 흔한 PNA 오류는 다음과 같은 경우에 발생합니다.

- 클라이언트 웹사이트가 HTTP인 경우: PNA는 요청을 시작하는 클라이언트가 보안 컨텍스트(HTTPS)일 때만 작동합니다. HTTP 웹사이트는 프라이빗 네트워크로 요청을 보낼 수 없습니다. (단,

http://localhost나http://127.0.0.1로의 요청은 클라이언트가 HTTPS일 경우 PNA 정책을 따르며 허용될 수 있습니다.) - 서버가 Preflight Request(OPTIONS)에 응답하지 않는 경우: PNA Preflight Request는 일반적인 CORS Preflight Request와는 다른 헤더(

Access-Control-Request-Private-Network)를 포함합니다. 서버가 이 OPTIONS 요청을 제대로 처리하고Access-Control-Allow-Private-Network: true를 포함한 응답을 보내지 않으면 차단됩니다. - 서버가

Access-Control-Allow-Private-Network: true헤더를 포함하지 않는 경우: 서버가 OPTIONS 요청을 받았지만, 해당 헤더를 응답에 누락시킨 경우에도 PNA 정책에 의해 차단됩니다.

이러한 오류를 크롬 PNA 디버깅하기 위해서는 크롬 개발자 도구의 'Network' 탭에서 OPTIONS 요청이 성공했는지, 그리고 응답 헤더에 필요한 Access-Control-Allow-Private-Network: true가 포함되어 있는지 확인해야 합니다.

3. PNA 해결 전략: 서버 설정 및 코드 조정

크롬 PNA 해결을 위한 핵심은 클라이언트 웹사이트를 HTTPS로 제공하고, 프라이빗 네트워크 내의 서버가 PNA Preflight Request에 올바르게 응답하도록 설정하는 것입니다.

3.1. 클라이언트 웹사이트를 HTTPS로 제공

가장 기본적인 조건입니다. 만약 클라이언트 웹사이트가 HTTP로 서비스되고 있다면, PNA 정책에 의해 프라이빗 네트워크 접근이 무조건 차단됩니다.

- 운영 환경: 반드시 SSL/TLS 인증서를 적용하여 HTTPS를 사용해야 합니다. (Let's Encrypt 등으로 무료 인증서 발급 가능)

- 로컬 개발 시: PNA 정책의 핵심은 요청을 시작하는 클라이언트 웹사이트가 HTTPS여야 한다는 것입니다. 따라서 클라이언트 웹사이트를

https://localhost등으로 개발하여 HTTPS 환경을 갖추는 것이 가장 좋습니다.http://localhost나http://127.0.0.1은 요청 대상으로서 PNA Preflight 요청을 받을 수 있는 잠재적으로 신뢰할 수 있는 컨텍스트로 간주되기도 합니다.

3.2. 서버 측 PNA Preflight Request 처리 (PNA 정책 예외 처리)

프라이빗 네트워크 내의 서버(예: 로컬 개발 서버, 내부 API 서버)는 브라우저의 PNA Preflight Request에 Access-Control-Allow-Private-Network: true 헤더를 포함하여 응답해야 합니다.

A. Node.js (Express) 예시

// app.js (Node.js Express 예시)

const express = require('express');

const app = express();

const port = 8080; // 프라이빗 네트워크 내의 서버라고 가정

// PNA 및 CORS를 함께 처리하는 미들웨어 (간소화)

app.use((req, res, next) => {

// 특정 Origin만 허용 (운영 시 권장. req.headers.origin을 체크하여 동적으로 설정)

// 개발 목적상 모든 Origin을 허용할 때는 다음처럼 조건부 설정 (주의: credentials: true와 함께 '*' 사용 불가)

const allowedOrigins = ['https://my-public-app.com', 'https://localhost:3000']; // 클라이언트 Origin을 명시

const origin = req.headers.origin;

if (allowedOrigins.includes(origin)) {

res.setHeader('Access-Control-Allow-Origin', origin);

} else {

// 허용되지 않는 Origin에 대해 CORS 오류를 발생시키거나, 특정 기본 Origin 설정

// res.setHeader('Access-Control-Allow-Origin', 'https://my-public-app.com');

}

res.setHeader('Access-Control-Allow-Methods', 'GET, POST, PUT, DELETE, OPTIONS');

res.setHeader('Access-Control-Allow-Headers', 'Content-Type, Authorization, Access-Control-Request-Private-Network');

// 'Access-Control-Allow-Credentials'는 Access-Control-Allow-Origin이 '*'가 아닌 특정 Origin일 때만 유효합니다.

res.setHeader('Access-Control-Allow-Credentials', 'true');

// PNA Preflight Request 처리

if (req.headers['access-control-request-private-network']) {

console.log('PNA Preflight Request detected!');

res.setHeader('Access-Control-Allow-Private-Network', 'true');

}

// OPTIONS 요청 처리 (Preflight Request)

if (req.method === 'OPTIONS') {

res.status(204).send(); // No Content

return;

}

next();

});

app.get('/api/private-data', (req, res) => {

res.json({ message: 'Hello from private network API!' });

});

// HTTPS 적용 (실제 환경에서는 인증서 필요)

const https = require('https');

const fs = require('fs');

const options = {

key: fs.readFileSync('./path/to/your/server.key'), // 개인 키 파일 경로

cert: fs.readFileSync('./path/to/your/server.crt') // 인증서 파일 경로

};

https.createServer(options, app).listen(port, () => {

console.log(`Private Network Server listening on HTTPS at https://localhost:${port}`);

});

// 주의: 프라이빗 IP 주소(예: 192.168.x.x)에 HTTP 서버를 운영하는 경우,

// HTTPS 클라이언트로부터의 PNA 요청은 여전히 차단될 수 있습니다.

// http://localhost는 예외적으로 처리되나, 항상 HTTPS를 사용하는 것이 가장 안전합니다.

// app.listen(port, () => {

// console.log(`Private Network Server listening on HTTP at http://localhost:${port}`);

// });설명:

- 미들웨어에서 모든 요청에 대해 CORS 헤더와 함께 PNA 관련 헤더를 설정합니다.

req.headers['access-control-request-private-network']가 존재하면, PNA Preflight Request이므로Access-Control-Allow-Private-Network: true헤더를 추가합니다.req.method === 'OPTIONS'일 경우, 즉 Preflight Request인 경우204 No Content로 응답하여 Preflight를 성공 처리합니다.- 가장 중요한 것은 이 서버도 HTTPS로 제공되어야 한다는 점입니다. 위 코드 예시에는

https.createServer를 사용하여 로컬에서 HTTPS를 활성화하는 방법을 포함했습니다. 로컬 개발을 위해 자체 서명 인증서(Self-Signed Certificate)를 생성하여 사용할 수 있습니다.

B. Nginx (리버스 프록시) 예시

Nginx를 사용하여 프라이빗 네트워크 내의 백엔드 서버 앞에 리버스 프록시를 두는 경우, Nginx에서 PNA 헤더를 추가할 수 있습니다. Nginx CORS PNA 설정은 CORS와 PNA를 함께 처리할 때 강력한 도구입니다.

# Nginx 설정 예시 (프라이빗 네트워크 서버용)

server {

listen 443 ssl; # HTTPS 필수

server_name localhost; # 또는 내부 IP 주소 (예: 192.168.1.100)

ssl_certificate /etc/nginx/ssl/localhost.crt; # 인증서 경로

ssl_certificate_key /etc/nginx/ssl/localhost.key; # 개인 키 경로

location / {

# PNA Preflight 요청 처리

if ($request_method = 'OPTIONS') {

# CORS 헤더 (필요하다면 추가)

add_header 'Access-Control-Allow-Origin' 'https://my-public-app.com';

add_header 'Access-Control-Allow-Methods' 'GET, POST, PUT, DELETE, OPTIONS';

add_header 'Access-Control-Allow-Headers' 'Content-Type, Authorization, Access-Control-Request-Private-Network';

add_header 'Access-Control-Allow-Credentials' 'true';

add_header 'Access-Control-Max-Age' 1728000;

# PNA 헤더 추가

add_header 'Access-Control-Allow-Private-Network' 'true';

add_header 'Content-Type' 'text/plain charset=UTF-8';

add_header 'Content-Length' 0;

return 204;

}

# 실제 요청 처리

# CORS 헤더 (필요하다면 추가)

add_header 'Access-Control-Allow-Origin' 'https://my-public-app.com';

add_header 'Access-Control-Allow-Methods' 'GET, POST, PUT, DELETE, OPTIONS';

add_header 'Access-Control-Allow-Headers' 'Content-Type, Authorization';

add_header 'Access-Control-Allow-Credentials' 'true';

proxy_pass http://your_private_backend_server:8080; # 실제 프라이빗 백엔드 서버 주소

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}설명:

- Nginx 설정에서도 OPTIONS 요청을 먼저 가로채

Access-Control-Allow-Private-Network: true헤더를 추가하고204 No Content로 응답합니다. listen 443 ssl과ssl_certificate,ssl_certificate_key지시어를 통해 Nginx 서버 자체가 HTTPS로 동작하도록 설정해야 합니다.

PNA 정책은 사용자의 내부 네트워크를 보호하는 중요한 보안 장치이므로, 이를 무조건 우회하기보다는 정책의 요구사항을 충족시키며 안전하게 웹 서비스를 개발하는 방향으로 접근해야 합니다. 특히 HTTPS 적용은 이제 선택이 아닌 필수가 되었음을 인지해야 합니다. 다음 섹션에서는 CORS와 PNA가 동시에 발생했을 때의 복합적인 문제 진단 및 효과적인 디버깅 노하우를 다루겠습니다.

PNA와 CORS, 복합 문제 진단 및 효과적인 디버깅 노하우

웹 애플리케이션 개발 과정에서 크롬 PNA 해결과 CORS policy 해결은 각각의 난관을 제시하지만, 때로는 이 두 문제가 복합적으로 발생하여 개발자를 더욱 혼란스럽게 만들기도 합니다. 특히 외부에서 내부망으로 접근하는 시나리오에서 자주 발생하며, 정확한 진단 없이는 해결이 쉽지 않습니다. 이 섹션에서는 PNA와 CORS 복합 문제 시나리오를 제시하고, 개발자 도구를 활용한 문제 진단 및 효과적인 크롬 PNA 디버깅, 개발자 CORS 해결 노하우를 공유합니다.

1. PNA와 CORS가 동시에 발생하는 복합 문제 시나리오

가장 흔한 복합 문제 시나리오는 다음과 같습니다.

- 시나리오:

https://public-app.com(외부망 HTTPS 웹사이트)에서http://localhost:8080/api(로컬 개발 서버 HTTP) 또는https://my-private-api.com(내부망 HTTPS API 서버)로 API 요청을 보내는 경우.

여기서 public-app.com은 클라이언트 웹사이트, localhost:8080 또는 my-private-api.com은 백엔드 API 서버입니다. 이 상황에서 여러 가지 문제가 발생할 수 있습니다.

- 클라이언트가 HTTP인 경우 (가정): 만약

public-app.com이 사실 HTTP(http://public-app.com)로 제공된다면, 이는 보안 컨텍스트가 아니므로 PNA 정책 위반으로 프라이빗 네트워크 접근 자체가 불가능합니다. 이는 PNA의 1차 관문에서 막히는 경우입니다. (이 글에서는 클라이언트가 HTTPS라는 전제를 깔고 있지만, 실제 문제에서 확인해야 할 부분입니다.) - API 서버가 HTTP인 경우:

public-app.com이 HTTPS이더라도,http://localhost:8080과 같이 HTTP 프라이빗 네트워크 리소스로 요청을 보낼 때 PNA 정책이 적용됩니다.http://localhost나http://127.0.0.1과 같은 특정 로컬 주소는 클라이언트가 HTTPS일 경우 PNA Preflight 요청을 받을 수 있으며, 서버가Access-Control-Allow-Private-Network: true헤더로 응답해야만 접근이 허용됩니다. 그러나 그 외의 HTTP 프라이빗 IP 주소(예:http://192.168.x.x)로의 요청은 클라이언트가 HTTPS이더라도 PNA 정책에 의해 기본적으로 차단됩니다. - API 서버가 HTTPS이지만

Access-Control-Allow-Origin누락:public-app.com이 HTTPS이고,https://my-private-api.com이 HTTPS이더라도,my-private-api.com서버가Access-Control-Allow-Origin: https://public-app.com헤더를 응답에 포함하지 않으면 CORS 오류가 발생합니다. - API 서버가 HTTPS이지만

Access-Control-Allow-Private-Network누락:public-app.com이 HTTPS이고,https://my-private-api.com이 HTTPS이면서 CORS 헤더도 제대로 설정되어 있더라도, PNA Preflight Request(OPTIONS)에 대한 응답으로Access-Control-Allow-Private-Network: true헤더가 없으면 PNA 오류가 발생합니다.

이처럼 PNA와 CORS는 상호작용하며 복잡한 문제를 일으킬 수 있습니다. 특히 PNA는 Preflight Request가 먼저 발생하므로, PNA Preflight에서 막히면 CORS 오류는 발생하지 않을 수 있습니다.

2. 개발자 도구를 활용한 문제 진단 및 우선순위 설정

효과적인 크롬 PNA 디버깅 및 개발자 CORS 해결을 위해서는 크롬(또는 기타 브라우저) 개발자 도구를 능숙하게 활용하는 것이 필수적입니다.

- Console 탭 확인: 가장 먼저 Console 탭을 확인하여 오류 메시지를 읽습니다.

blocked by CORS policy메시지가 보인다면 CORS 관련 문제일 가능성이 높습니다.Request to private network IP address "..." was blocked...또는The request client is not a secure context...메시지가 보인다면 PNA 관련 문제일 가능성이 높습니다.- 두 메시지가 모두 보이거나, PNA 메시지 이후에 CORS 메시지가 따라 나올 수 있습니다. (PNA가 먼저 차단되면 CORS 메시지는 안 나올 가능성도 있습니다.)

- Network 탭 활용: Network 탭은 실제 HTTP 요청과 응답을 상세하게 분석할 수 있는 가장 강력한 도구입니다.

- Preflight Request(OPTIONS) 확인:

Fetch/XHR필터링 후, 실패한 요청의 OPTIONS 메서드를 찾습니다.- STATUS:

204 No Content로 성공했는지 확인합니다. 만약4xx나5xx에러가 발생했다면, 서버에서 OPTIONS 요청을 제대로 처리하지 못하고 있다는 뜻입니다. - Response Headers: 이 부분이 가장 중요합니다.

- CORS 관련:

Access-Control-Allow-Origin,Access-Control-Allow-Methods,Access-Control-Allow-Headers,Access-Control-Allow-Credentials,Access-Control-Max-Age헤더들이 올바르게 설정되어 있는지 확인합니다.Access-Control-Allow-Origin이 요청하는 Origin과 일치하는지,Access-Control-Allow-Methods에 사용하려는 HTTP 메서드가 포함되어 있는지 등을 확인합니다. - PNA 관련:

Access-Control-Allow-Private-Network: true헤더가 포함되어 있는지 확인합니다. 이 헤더가 없다면 PNA Preflight에서 실패하는 원인이 됩니다.

- CORS 관련:

- Request Headers:

Access-Control-Request-Private-Network: true헤더가 클라이언트에서 보내지고 있는지 확인합니다. (브라우저가 자동으로 추가합니다.)

- STATUS:

- 실제 요청(GET/POST 등) 확인: OPTIONS 요청이 성공했다면, 이어서 발생한 실제 요청의 응답 헤더도 확인합니다.

- Response Headers: 여기서도

Access-Control-Allow-Origin헤더가 올바르게 설정되어 있는지 확인해야 합니다. Preflight가 성공해도 실제 요청에서 이 헤더가 누락되면 CORS 오류가 발생할 수 있습니다.

- Response Headers: 여기서도

- Preflight Request(OPTIONS) 확인:

- 우선순위 설정: PNA와 CORS 문제가 동시에 의심될 때는 일반적으로 PNA 문제를 먼저 해결하는 것이 좋습니다. PNA는 클라이언트가 HTTPS 환경이고 서버가

Access-Control-Allow-Private-Network: true로 응답해야 하는 등 더 근본적인 요구사항을 가지고 있기 때문입니다. PNA Preflight가 실패하면 실제 요청이 전송되지 않아 CORS 오류조차 발생하지 않을 수 있습니다.- 클라이언트 웹사이트가 HTTPS인지 확인: HTTP라면 PNA 문제가 먼저 발생합니다.

- 백엔드 서버의 프로토콜 확인: 프라이빗 IP 주소로의 접근이라면 백엔드 서버도 HTTPS여야 합니다.

http://localhost와 같은 로컬 HTTP 서버는 클라이언트가 HTTPS일 경우 PNA Preflight 요청을 받을 수 있으나, 서버가Access-Control-Allow-Private-Network: true를 응답해야 합니다. 전반적으로 HTTPS를 사용하는 것이 가장 안전하고 권장됩니다. - PNA Preflight Request(OPTIONS)에

Access-Control-Allow-Private-Network: true가 포함되어 있는지 확인. - CORS Preflight Request(OPTIONS)에

Access-Control-Allow-Origin등이 포함되어 있는지 확인. - 실제 요청 응답에

Access-Control-Allow-Origin이 포함되어 있는지 확인.

3. 복합 문제 해결 노하우 및 팁

- 단계별 진단: 한 번에 모든 것을 고치려 하지 말고, 개발자 도구를 통해 확인한 문제부터 하나씩 해결해 나갑니다. 예를 들어, OPTIONS 요청이

204 No Content로 성공하지 못했다면, 먼저 서버가 OPTIONS 메서드에 응답하는지, 필요한 헤더를 포함하는지부터 확인합니다. - 간단한 테스트 환경 구축: 문제가 복잡하게 얽혀 있다면, 가장 핵심적인 요청 하나만 포함하는 최소한의 코드(예:

fetchAPI 호출)를 작성하여 문제를 재현하고 디버깅합니다. - 로컬 환경과 운영 환경 구분: 로컬 개발 환경에서는 편의상

http://localhost를 사용하거나, 크롬 브라우저의chrome://flags페이지에서Private Network Access관련 플래그를 일시적으로 조정하여 PNA 정책 적용을 테스트하거나 완화할 수 있습니다. (예:Private Network Access respect client hints또는Private Network Access permission prompt bypass등) 하지만 이는 개발 편의를 위한 임시 방편이며, 실제 배포 환경에서는 이 플래그가 적용되지 않으므로, 반드시 표준 정책을 준수하는 방식으로 개발해야 합니다. - 프록시 서버 활용: 복잡한 CORS/PNA 문제를 서버 단에서 직접 해결하기 어렵다면, API Gateway나 Nginx와 같은 리버스 프록시를 활용하여 필요한 헤더를 일괄적으로 추가하는 것도 효과적인 방법입니다.

- HTTP Strict Transport Security (HSTS): 운영 환경에서는 클라이언트가 항상 HTTPS로 접속하도록 HSTS 헤더(

Strict-Transport-Security)를 추가하는 것도 좋은 보안 관행입니다.

PNA와 CORS는 웹 보안의 중요한 요소이며, 이 두 가지를 이해하고 해결하는 능력은 모든 현대 웹 개발자에게 필수적입니다. 개발자 도구를 적극적으로 활용하고 체계적인 문제 해결 단계를 거친다면, 아무리 복잡한 복합 문제라도 충분히 해결할 수 있을 것입니다.

보안과 개발 생산성의 균형: PNA 및 CORS 정책 준수 가이드

현대 웹 개발에서 보안은 더 이상 선택이 아닌 필수 요소입니다. 강화되는 웹 표준과 브라우저 정책은 사용자 데이터를 보호하고 안전한 인터넷 환경을 조성하는 데 기여하지만, 때로는 크롬 PNA 해결이나 CORS policy 해결과 같은 문제로 개발 생산성을 저해하는 것처럼 느껴지기도 합니다. 하지만 이러한 정책들을 올바르게 이해하고 적용하는 것은 결국 더 견고하고 신뢰할 수 있는 서비스를 구축하는 길이며, 장기적으로는 개발 효율성을 높이는 방법이 됩니다. 이 섹션에서는 보안과 개발 생산성의 균형을 맞추면서 PNA 및 CORS 정책을 준수하는 모범 사례와 미래 웹 표준 변화에 대한 대응 전략을 제안합니다.

1. CORS 정책 준수 모범 사례

CORS는 유연한 자원 공유를 허용하지만, 그만큼 오용될 경우 보안 취약점으로 이어질 수 있습니다.

Access-Control-Allow-Origin은 가능한 구체적으로:- 절대 지양:

Access-Control-Allow-Origin: *는 모든 출처의 요청을 허용하므로, 민감한 정보를 다루는 API에서는 절대 사용해서는 안 됩니다. 이는 심각한 보안 위험을 초래할 수 있습니다. 특히credentials: true와 함께*를 사용하는 것은 표준 위반이며, 브라우저에서 차단됩니다. - 권장:

Access-Control-Allow-Origin: https://your-frontend.com과 같이 특정 도메인을 명시하는 것이 가장 안전합니다. 여러 개의 출처를 허용해야 한다면, 허용할 출처 목록을 배열로 관리하고, 서버에서 요청의 Origin 헤더를 확인하여 해당 목록에 있는 경우에만Access-Control-Allow-Origin을 동적으로 설정하는 것이 좋습니다.

- 절대 지양:

Access-Control-Allow-Methods및Access-Control-Allow-Headers도 최소한으로: 실제 필요한 HTTP 메서드(GET, POST 등)와 헤더(Content-Type, Authorization 등)만 허용합니다. 불필요한 메서드나 헤더를 허용하면 잠재적인 공격 벡터가 될 수 있습니다.Access-Control-Allow-Credentials: true사용 시 주의: 이 헤더를 사용하면 클라이언트에서 쿠키, HTTP 인증 헤더 등을 포함한 요청을 보낼 수 있게 됩니다. 이는 인증이 필요한 API에 필수적이지만, 남용될 경우 CSRF 공격에 취약해질 수 있으므로, 반드시Access-Control-Allow-Origin을 특정 Origin으로 명확히 지정한 상태에서만 사용해야 합니다.Access-Control-Max-Age활용: Preflight Request의 결과를 브라우저가 캐시하는 시간을 설정하여, 반복적인 Preflight 요청으로 인한 네트워크 오버헤드를 줄이고 성능을 향상시킬 수 있습니다. 하지만 너무 길게 설정하면 정책 변경 사항이 적용되기까지 시간이 오래 걸릴 수 있으므로 적절한 값을 설정해야 합니다 (예: 1시간 또는 1일).

2. PNA 정책 준수 모범 사례

PNA는 사용자 로컬 네트워크의 자원을 보호하는 데 중점을 둡니다.

- 모든 클라이언트 및 서버를 HTTPS로 전환:

크롬 PNA 권한 설정을 올바르게 하기 위한 가장 근본적이고 중요한 단계입니다. 외부 웹사이트에서 프라이빗 네트워크 리소스에 접근할 경우, 클라이언트 웹사이트는 반드시 HTTPS여야 하며, 프라이빗 네트워크 리소스 역시 HTTPS로 제공되는 것이 가장 안전하고 권장됩니다.- 로컬 개발 환경에서는 자체 서명 인증서(Self-Signed Certificate)를 사용하여

https://localhost를 구성하는 것이 좋습니다. - 운영 환경의 내부 API 서버도 가능하다면 HTTPS를 적용해야 합니다.

- 로컬 개발 환경에서는 자체 서명 인증서(Self-Signed Certificate)를 사용하여

Access-Control-Allow-Private-Network: true신중하게 사용: 이 헤더는 서버가 "나의 프라이빗 네트워크 리소스에 대한 외부 웹사이트의 접근을 허용한다"는 명시적인 동의를 나타냅니다. 꼭 필요한 경우에만 이 헤더를 추가해야 하며, 어떤 외부 웹사이트에서 접근하는지(Access-Control-Allow-Origin과 함께) 명확히 제한하는 것이 중요합니다.PNA 정책 예외 처리는 단순히 허용하는 것을 넘어, 보안 컨텍스트 내에서 신중하게 접근해야 합니다.- 로컬 환경 디버깅 편의 기능 활용: 크롬 브라우저의

chrome://flags페이지에서Private Network Access관련 플래그를 일시적으로 조정하여 로컬 개발 환경에서 PNA 정책 적용을 테스트하거나 완화할 수 있습니다. (예:Private Network Access respect client hints또는Private Network Access permission prompt bypass등) 하지만 이는 개발 편의를 위한 임시 방편이며, 실제 배포 환경에서는 이 플래그가 적용되지 않으므로, 반드시 표준 정책을 준수하는 방식으로 개발해야 합니다.

3. 개발 생산성과 보안의 균형을 위한 효율적인 프로세스

- CI/CD 파이프라인에 보안 검증 자동화: 빌드 또는 배포 단계에서 보안 헤더(CORS, PNA) 설정이 올바른지 자동화된 테스트를 추가하여, 개발자가 실수로 보안 정책을 위반하는 것을 방지할 수 있습니다. 예를 들어,

Access-Control-Allow-Origin: *와 같은 위험한 설정이 없는지 정적 분석 도구로 검사할 수 있습니다. - API Gateway 및 리버스 프록시 활용: 여러 마이크로 서비스로 구성된 복잡한 아키텍처에서는 API Gateway(예: AWS API Gateway, Kong)나 Nginx와 같은 리버스 프록시를 사용하여 CORS 및 PNA 정책을 중앙에서 관리하는 것이 효율적입니다. 이를 통해 각 백엔드 서비스는 비즈니스 로직에만 집중하고, 보안 정책은 게이트웨이에서 일관되게 적용할 수 있습니다.

Nginx CORS PNA 설정은 이러한 맥락에서 매우 유용합니다. - 보안 전문가와의 협업: 서비스의 규모가 커지고 민감한 데이터를 다룬다면, 보안 전문가의 자문을 구하여 웹 애플리케이션의 전반적인 보안 아키텍처를 검토하고, CORS 및 PNA와 같은 정책이 최적의 상태로 적용되었는지 확인하는 것이 좋습니다.

- 지속적인 학습과 최신 웹 표준 동향 파악: 웹 보안 정책은 계속해서 진화하고 있습니다. 새로운 웹 표준(예: WebAuthn, Trust Token API 등)과 브라우저 업데이트에 대한 정보를 꾸준히 습득하여, 미래의 보안 요구사항에 선제적으로 대응하는 것이 중요합니다. MDN Web Docs, Google Developers 블로그 등을 구독하며 최신 정보를 놓치지 않도록 노력해야 합니다.

CORS와 PNA는 웹 서비스를 더욱 안전하고 신뢰할 수 있게 만드는 중요한 축입니다. 이들을 단순한 오류로만 여기지 않고, 웹 보안의 필수적인 부분으로 인식하며 적극적으로 이해하고 해결해 나간다면, 여러분은 사용자에게 더욱 안전한 경험을 제공하는 동시에, 더욱 숙련된 웹 개발자로 성장할 수 있을 것입니다. 복잡하고 어려운 문제일수록 그 해결 과정에서 얻는 지식과 경험은 더욱 값집니다. 이 가이드가 여러분의 웹 개발 여정에 든든한 나침반이 되기를 바랍니다.

'DEV' 카테고리의 다른 글

| CURL 명령어 완벽 가이드: 웹 통신 기본부터 API 테스트, 고급 활용까지 마스터하기 (0) | 2026.01.27 |

|---|---|

| 웹 실시간 통신 기술 선택 가이드: Polling, Long Polling, WebSocket, SSE 심층 비교 (0) | 2026.01.27 |

| 제이쿼리 이벤트 마스터 가이드: 종류, 설정, 위임으로 웹 인터랙션 구현하기 (0) | 2026.01.27 |

| Stateful vs Stateless: 개발 비전공자도 완벽 이해하는 핵심 개념 (0) | 2026.01.27 |

| 크롬 PNA와 CORS: 웹 보안 이해부터 완벽 해결까지 마스터하기 (0) | 2026.01.27 |

- Total

- Today

- Yesterday

- LLM

- Java

- 클라우드컴퓨팅

- 생성형AI

- 마이크로서비스

- 클린코드

- SEO최적화

- 프론트엔드개발

- 웹보안

- 미래ai

- 프롬프트엔지니어링

- 로드밸런싱

- AI기술

- springai

- AI반도체

- 성능최적화

- 개발자가이드

- 개발가이드

- 자바개발

- AI

- 배민

- 인공지능

- 웹개발

- 개발생산성

- 개발자성장

- 데이터베이스

- restapi

- 백엔드개발

- 업무자동화

- n8n

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |